Amatorzy hakują systemy, profesjonaliści hakują ludzi

~Bruce Schneier

Socjotechnika (inaczej inżynieria społeczna) to technika manipulacji, której celem jest wykorzystanie ludzkich słabości takich, jak zaufanie, chęć niesienia pomocy czy niewiedza, w celu uzyskania poufnych informacji lub wprowadzenia nieautoryzowanych zmian w systemach.

Dlaczego twoja firma powinna się zabezpieczyć

W dobie cyfrowej, firmy są narażone na wiele zagrożeń, które mogą nie tylko naruszyć ich bezpieczeństwo, ale również zaszkodzić reputacji i spowodować straty finansowe. W związku z tym, zabezpieczenia przed atakami socjotechnicznymi, takimi jak phishing, vishing, czy inne ataki wykorzystujące socjotechnikę stało się nieodzownym elementem zarządzania ryzykiem w każdej organizacji. Istotne jest, aby zrozumieć , jak te zagrożenia mogą wpłynąć na Twoją firmą, oraz jak można je skutecznie zwalczać, co zapewni ochronę nie tylko danych, ale także zaufania klientów i współpracowników.

Ataki te celują w ludzki element organizacji, a nie w jej technologiczną infrastrukturę, dlatego zabezpieczenie się przed nimi bywa trudne. Ludzie są istotnym ogniwem w łańcuchu bezpieczeństwa i często są mniej przewidywalni niż systemy informatyczne. W związku z tym, niezależnie od tego, jak silne są zabezpieczenia techniczne, wrażliwość na ataki socjotechniczne będzie istnieć, dopóki pracownicy nie zdobędą niezbędnej wiedzy i umiejętności, aby rozpoznać i odpowiednio reagować na tego rodzaju zagrożenia.

Z danych raportu CERT Polska z 2021 r. wynika, że najpopularniejszym typem incydentów bezpieczeństwa był phishing – stanowiący, aż 76,57% wszystkich obsłużonych incydentów. Liczba ta wzrosła aż o 196% w porównaniu do poprzedniego roku. Phishing polega na próbie wyłudzenia poufnych informacji lub dostarczenia złośliwych plików, poprzez podszywanie się pod zaufane instytucje lub osoby. Liczby cały czas rosną, a ataki stają się co raz bardziej wyrafinowane dlatego ważne jest ciągłe szkolenie pracowników i aktualizacja swojej wiedzy na temat bezpieczeństwa w sieci.

Więcej na temat rodzajów ataków socjotechnicznych znajdziesz na naszym blogu.

Nasza metodyka testów socjotechnicznych

Wykrywanie i eliminowanie luk w zabezpieczeniach ludzkich jest kluczowe dla zapewnienia skutecznej ochrony przed zagrożeniami cyfrowymi, a nasza metodyka testów socjotechnicznych gwarantuje holistyczne podejście do identyfikacji i zarządzania tymi ryzykami.

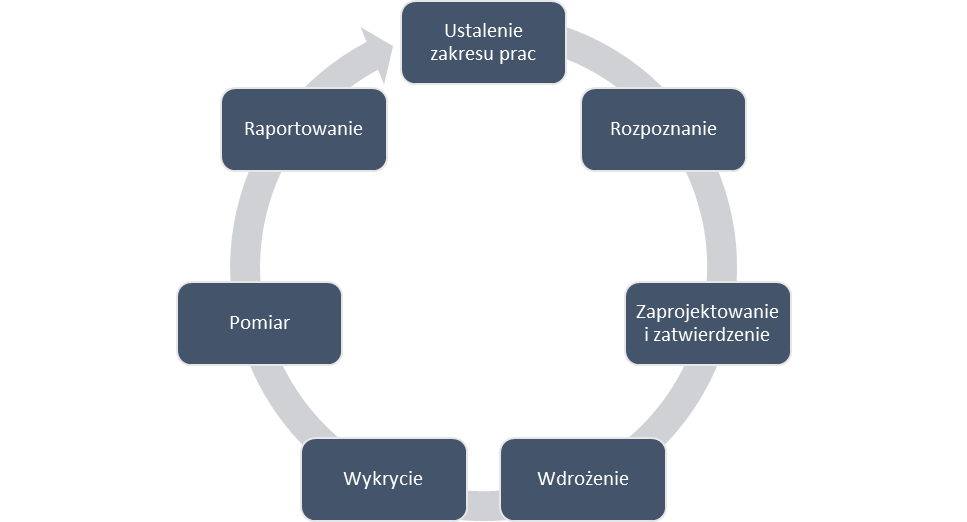

Naszą współpracę z klientem możemy podzielić na 7 etapów:

- Ustalenie zakresu pracy – zadajemy klientowi pytania, aby ustalić formę testów i zasady, a także upewniamy się, że mamy wszystkie potrzebne informacje do rozpoczęcia testów.

- Rozpoznanie – w tej fazie prowadzimy rekonesans, aby zebrać ogólnodostępne i kluczowe dla hakera informacje, które pomogły by mu w przeprowadzeniu skutecznego ataku (więcej na ten temat w OSINT w biznesie).

- Zaprojektowanie i zatwierdzenie – starannie selekcjonujemy przydatne dane i przygotowujemy dzięki nim plan ataku, klient następnie może zatwierdzić scenariusz, a my przechodzimy do następnego etapu.

- Wdrożenie – realizujemy scenariusz ataku.

- Wykrycie – w fazie wykrycia obrońcy (zespół ds. bezpieczeństwa, pracownicy) próbują wykryć i przeciwdziałać działaniom socjotechnicznym.

- Pomiar – w tej fazie porządkujemy informacje o tym ile osób padło ofiarą ataku, jak długo trwało wykrycie, ile osób zgłosiło atak, itp.

- Raportowanie – wykorzystujemy zebrane dane do przygotowania dokładnych statystyk, podsumowujemy przebieg ataku, opisujemy kroki, które podjęliśmy w trakcie przygotowania i ataku, jakie dane o organizacji zebraliśmy podczas rekonesansu, oraz omawiamy, jakie kroki powinien podjąć klient w celu poprawienia bezpieczeństwa organizacji

Po każdym teście oferujemy szereg szkoleń dostosowanych do poziomu zaawansowania pracowników, które pomogą wzmocnić ich świadomość i umiejętności w zakresie cyberbezpieczeństwa. Dodatkowo, zapewniamy darmowy newsletter, który na bieżąco aktualizuje wiedzę z zakresu cyberbezpieczeństwa, wspierając długofalowe cele organizacji w budowaniu bezpiecznego środowiska pracy.

Nie czekaj, zadbaj o bezpieczeństwo swojej firmy już dziś. Skontaktuj się z nami, aby dowiedzieć się więcej o naszych usługach testów socjotechnicznych i zarezerwować konsultację!

Niezbędne narzędzia każdego Testera Penetracyjnego

W dzisiejszym świecie cyberbezpieczeństwo to priorytet dla każdej organizacji. Testy penetracyjne stanowią kluczowy element ochrony systemów IT, ponieważ umożliwiają identyfikację i naprawę słabych punktów, zanim hakerzy zdążą je wykorzystać. Aby skutecznie przeprowadzać takie testy, należy wykorzystać niezbędne narzędzia testera penetracyjnego. W tym artykule pokażemy najważniejsze narzędzia, które każdy pentester powinien mieć w swoim arsenale, aby…

Zero-Day w Polsce w 2023 i 2024 Roku

W ostatnich latach Polska doświadczyła gwałtownego wzrostu cyberataków Zero-Day, które dotknęły zarówno firmy, instytucje rządowe, jak i indywidualnych użytkowników. Rok 2023 przyniósł eskalację zagrożeń, które objęły kluczowe sektory gospodarki, w tym e-commerce, bankowość oraz opiekę zdrowotną. W artykule przyjrzymy się najbardziej znaczącym incydentom, technikom wykorzystywanym przez cyberprzestępców oraz odpowiedziom, jakie podejmowano w celu przeciwdziałania tym…

Zero-Day – Czym Jest? Największe Ataki na Świecie w 2023 i 2024 Roku

Ataki Zero-Day, wykorzystujące nieznane wcześniej luki w oprogramowaniu, stanowią rosnące zagrożenie w cyberprzestrzeni. W Polsce i na świecie liczba takich incydentów rośnie, wpływając na sektory publiczne i prywatne. Zero-Day są niebezpieczne, ponieważ brak poprawek umożliwia cyberprzestępcom skuteczne działanie. Artykuł ten analizuje najnowsze przypadki ataków Zero-Day, ich wpływ na bezpieczeństwo oraz metody ochrony przed tym zagrożeniem.…

Ransomware – skuteczne metody obrony przed cyberprzestępczością

Ransomware to jedno z najpoważniejszych zagrożeń w świecie cyberprzestępczości, które każdego roku dotyka miliony użytkowników na całym świecie. Jego głównym celem jest zablokowanie dostępu do systemu komputerowego lub danych poprzez ich zaszyfrowanie, a następnie wymuszenie okupu za ich odzyskanie. 1. Ransomware – jak działa ten rodzaj złośliwego oprogramowania Ransomware to złośliwe oprogramowanie, które szyfruje pliki…

Caller ID Spoofing

Spoofing, jest atakiem pozwalającym na podszywanie się atakującemu pod wybrany adres e-mail, adres IP, a nawet pod numer telefonu. W naszym artykule przyjrzymy się temu ostatniemu przypadkowi, jak przebiega taki, atak, dlaczego ostatnio co raz więcej osób pada jego ofiarą i dlaczego tak trudno z tym walczyć. Spoofing numeru telefonu Spoofing numeru telefonu, znany również…

Ewolucja zagrożeń cybernetycznych w 2023

“W 2023 r. obsłużono ponad 80 tys. incydentów cyberbezpieczeństwa (wzrost o ponad 100% r/r)” – to cytat z Ministerstwa Cyfryzacji, który rzuca światło na wyniki z Raportu Pełnomocnika Rządu ds. Cyberbezpieczeństwa, po raz pierwszy zaprezentowane publicznie. Ta alarmująca liczba podkreśla rosnącą skalę zagrożeń w cyberprzestrzeni. W naszym artykule przyjrzymy się najważniejszym aspektom tego raportu, analizując,…